Ransomware wird zunehmend zielgerichtet eingesetzt, sie wartet geduldig ab, bis ihre Zeit gekommen ist, kann selbstständig auf andere Systeme übergreifen, sie droht damit, Daten öffentlich zu machen, und sie trifft Industrie und Handel ebenso wie Kommunen und kritische Infrastrukturen. Das Lösegeld kommt die Betroffenen immer teuerer.

Bei lohnenden Zielen legen die Kriminellen durchaus selbst Hand an. Die Angreifer sehen sich über Tage hinweg (oder noch länger) im Netzwerk um, bis sie auf wertvolle Assets stoßen. Das bedeutet, dass ein erster Security Alert unter Umständen den Primärangriff erfasst, nicht aber die bereits begonnene Seitwärtsbewegung. Andererseits bietet dieses Muster aber auch die Chance zu neuen Gegenmaßnahmen. Attivo Networks etwa hat kürzlich sein Endpoint Detection Net um Funktionen erweitert, die produktiv zugeordnete Freigaben, Cloud-Speicher und ausgewählte Dateien oder Ordner verbergen können, sodass diese vom Beuteradar der eingeschleusten Ransomware verschwinden. Thomas Drews, Solutions Engineer DACH bei Attivo beschreibt das so:

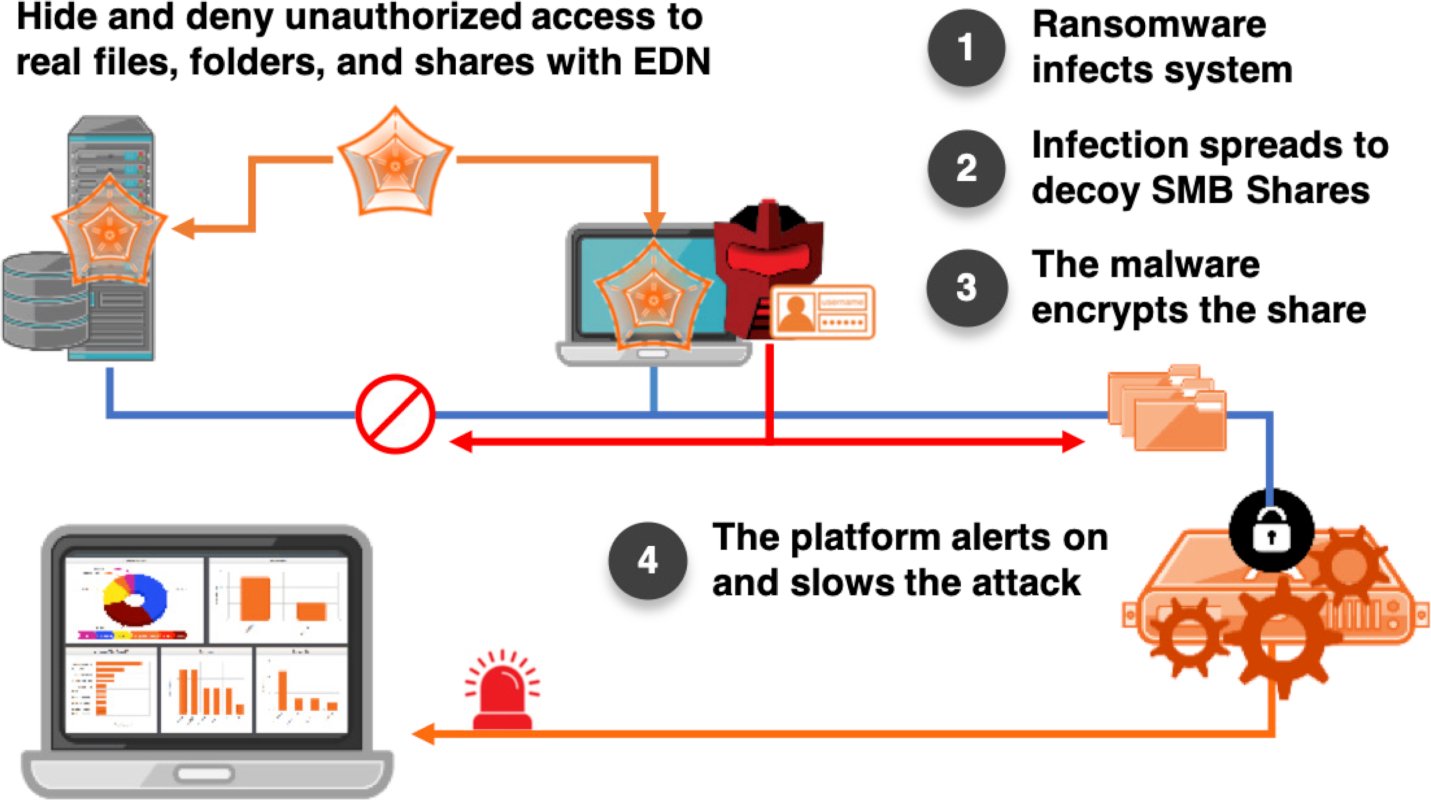

„Der erweiterte Schutz durch die EDN-Lösung unterbricht die Fähigkeit der Ransomware sich im Netzwerk auszubreiten, und verhindert den unbefugten Zugriff auf Daten indem Produktionsdateien, Ordner, Wechseldatenträger, Netzwerkfreigaben und Cloud-Storage verborgen werden.“

Was die Kriminellen stattdessen vorfinden, ist eine Täuschungsumgebung. Die besondere Stärke von Attivo Networks sind schließlich Deception-Strategien, die Angreifern Köder anbieten, falsche Fährten zu angeblich wichtigen Assets legen und daran Angriffsversuche sichtbar machen. Speziell die Seitwärtsbewegungen im Netzwerk sind sonst kaum auszumachen, weil sie langsam, geduldig und unverdächtig geschehen. Will aber ein Prozess erweiterte Rechte über ein Potemkinsches Dorf erlangen, lässt das auf einen laufenden Angriff schließen.

Die ThreatDefend-Plattform von Attivo entdeckt Angriffe – wie oben skizziert – mithilfe von BOTsink-Servern anhand von Zugriffsversuchen auf Köder; sie erkennt auch die versuchte Auflistung von (Admin-)Accounts und Active-Directory-Auslesungen und sie bremst außerdem den Angriff aus, indem sie ihn beschäftigt. Mit anderen Worten: Sie „bringt jeden Angreifer schnell und effizient zu Fall der versucht, sich unentdeckt durch lokale oder Cloud-Netzwerke zu bewegen.“ Das Endpoint Detection Net ermöglicht dann die automatische Isolierung gefährdeter Hosts und kann nun auch verhindern, dass Angreifer Produktionsdateien, Ordner, Wechseldatenträger, Netzwerkfreigaben und Cloud-Storage sehen oder ausnutzen. Die neuen Funktionen sind bereits implementiert, das entsprechende Lösungsprofil liegt bislang aber nur auf Englisch vor (und fragt vor dem Download Kontaktdaten ab).