Sicherheit durch Separierung

Von Günter Junk, Virtual Solution

Mobile Endgeräte stellen für Behörden und Unternehmen eine Herausforderung dar, weil sie naturgemäß in nicht kontrollierbaren Umgebungen betrieben werden. Statt ihren Einsatz zu unterbinden, müssen die Verantwortlichen Konzepte entwickeln, die den Mobilitätsbedarf der Mitarbeiter und die Sicherheitsanforderungen in Einklang bringen. Dazu gehört die Einrichtung von Containern, die dienstliche Daten konsequent von anderen abschotten.

Zusammen mit Cloud Computing und dem Internet der Dinge gehören mobile Endgeräte zu den Megatrends der IT. Was Ende des vorigen Jahrtausends im privaten Bereich mit aus heutiger Sicht recht schlichten Mobiltelefonen begann, hat mittlerweile das gesamte Kommunikationsverhalten revolutioniert. Auch Organisationen, die sich zunächst vom Thema Mobility nicht oder nur am Rande betroffen sahen, müssen sich dieser Herausforderung stellen: öffentliche Einrichtungen, Ämter und Behörden, aber auch Unternehmen in sicherheitskritischen Bereichen, die strenger Geheimhaltung unterliegen.

Ausgesetzt und online

Herkömmliche IT arbeitet in einem kontrollierten Bereich: Der Betreiber legt zum Beispiel fest, wer welchen Dienst nutzen kann, und er schafft damit, sofern er bei der Umsetzung korrekt vorgeht, Sicherheit. Nicht zuletzt dadurch, dass nicht jedermann das Gebäude betreten und sich an einen Computer setzen darf. Das ist bei mobilen Endgeräten natürlich ganz anders. Sie sind dafür konzipiert, das sichere Gebäude zu verlassen – und die Anforderungen der Nutzer zielen auf solche Einsatzszenarien, beispielsweise im Außendienst. „Draußen“ aber können die Geräte verloren gehen, sie können zwischendurch von unberechtigten Personen benutzt werden.

Kritisch ist vor allem die Kommunikation der Geräte; die Verbindung ins Internet ist unerlässlich – niemand wird sein Smartphone auf Taschenrechner- und Kompassfunktion beschränken wollen –, stellt aber einen beliebten Angriffspunkt dar, beispielsweise über unsichere WLAN-Verbindungen an öffentlichen Plätzen. Weit mehr als herkömmliche IT sind mobile Geräte einem extremen Angriffsdruck ausgesetzt. Dies ist umso gefährlicher als der Nutzer hier weitgehend auf sich allein gestellt ist: Im ICE oder abends im Hotel kann sich kein Sicherheitsingenieur kurzerhand einklinken und ein gefährdetes System herunterfahren.

Aus diesen Überlegungen lässt sich im Grunde nur ein Schluss ziehen: In sicherheitsempfindlichen Einsatzszenarien, wozu aufgrund hoheitlicher Aufgaben die Mehrzahl der Ämter und Behörden zählen, aber zum Beispiel auch im Gesundheitswesen oder bei Betreibern kritischer Infrastrukturen, haben mobile Endgeräte nichts verloren.

Mobility lässt sich nicht unterbinden

Es wäre für alle Organisationen allerdings fatal, sich technologischen Trends prinzipiell entgegenstemmen zu wollen. Smartphones und Tablets sind nun mal in der Welt, sie werden eingesetzt, weil sich damit produktiv arbeiten lässt. Und genauso wenig wie Behörden oder Unternehmen das Internet aussperren konnten, können sie auf Dauer den Einsatz mobiler Endgeräte unterbinden. Der Preis wäre nicht nur der Verzicht auf Produktivitätsvorteile, sondern man würde sich auch von einer allgemeinen Entwicklung abkoppeln und in wachsendem Maße auf das Unverständnis von Kunden, Geschäftspartnern, Mitarbeitern, im Fall von Behörden generell von Bürgern und politischen Entscheidungsträgern, stoßen.

Günter Junk ist seit Oktober 2016 Chief Executive Officer (CEO) der Virtual Solution AG. Mit der Applikation SecurePIM und dem Framework SERA entwickelt und vertreibt das Münchner Unternehmen bereits seit 1996 Sicherheitslösungen, die auf die Bedürfnisse einer zunehmend digitalisierten und mobilen Gesellschaft zugeschnitten sind. Die Systemlösung SecurePIM Government SDS ist die einzige vom BSI zugelassene Lösung für die Übermittlung und Bearbeitung von Dokumenten der Sicherheitsstufe VS-NFD (Verschlusssache – Nur für den Dienstgebrauch) für Apple-Smartphones und -Tablets.

Virtual Solution AG, Blutenburgstraße 18, 80636 München, Tel.: 089-309057-0, kontakt@virtual-solution.com, www.virtual-solution.com

Trotz der sicherheitstechnischen Herausforderung besteht auch im öffentlichen Sektor mittlerweile ein großer Bedarf nach Mobilgeräten, etwa wenn Mitarbeiter im Home Office oder unterwegs arbeiten. Natürlich ist der PC als Standardgerät unangefochten, aber er wird auch im Büro ergänzt durch Tablets und Smartphones, zum Beispiel für die Kommunikation oder für spezielle Aufgaben wie die fotografische Dokumentation. Hohe Flexibilität und damit Produktivität sind die Argumente für mobile Systeme auch bei Behörden. Und ein Weiteres kommt hinzu: Produktive und leicht bedienbare Arbeitsmittel steigern die Motivation. Die Mitarbeiter sind im privaten Bereich an Smartphones und Tablets gewöhnt und wollen deren Vorteile auch in der Arbeit nutzen.

Saubere Trennung auf dem Endgerät

Statt mobile Endgeräte durch entsprechende Dienstanweisungen zu unterbinden, müssen Behörden und Unternehmen daher Konzepte entwickeln, die sowohl dem Mobilitätsbedarf der Mitarbeiter als auch dem Wunsch nach einer einfachen Implementierung und Steuerung durch die IT und den hohen Sicherheitsanforderungen kritischer Einsatzprofile gerecht werden.

Dabei hat sich in den letzten Jahren noch eine zusätzliche Problematik ergeben, die gewissermaßen als erschwerende Nebenbedingung zu berücksichtigen ist: Die Mitarbeiter sind daran gewöhnt, Mobilgeräte für private Zwecke zu verwenden. Es liegt in der Natur der Sache, dass bei mobilen Geräten die Grenzen zwischen privater und dienstlicher Nutzung unscharf sind; schließlich wurden diese Systeme für den Consumer-Sektor konzipiert, und die Innovationen werden auch weiterhin davon getrieben.

Grundsätzlich ist auch hier Flexibilität gefragt. Je nach Sicherheitsstufe und Budget bieten sich für kritische Organisationen folgende Möglichkeiten an:

- die Bereitstellung eines dienstlichen Smartphones oder Tablets, auf dem jegliche privaten Anwendungen verboten sind;

- die Bereitstellung eines dienstlichen Smartphones oder Tablets, das auch privat genutzt werden darf; oder

- die Nutzung privater Geräte der Mitarbeiter für dienstliche Anwendungen (BYOD).

Für die beiden letzten Fälle müssen Unternehmen und Behörden Einsatzregeln definieren und technische Lösungen implementieren, die den sicheren Betrieb mobiler Systeme für dienstliche und private Anwendungen gewährleisten. Es müssen einfache Richtlinien entwickelt werden, wobei diese so zu gestalten sind, dass eine Balance zwischen Flexibilität, Anwendungskomfort und Sicherheit gewährleistet ist.

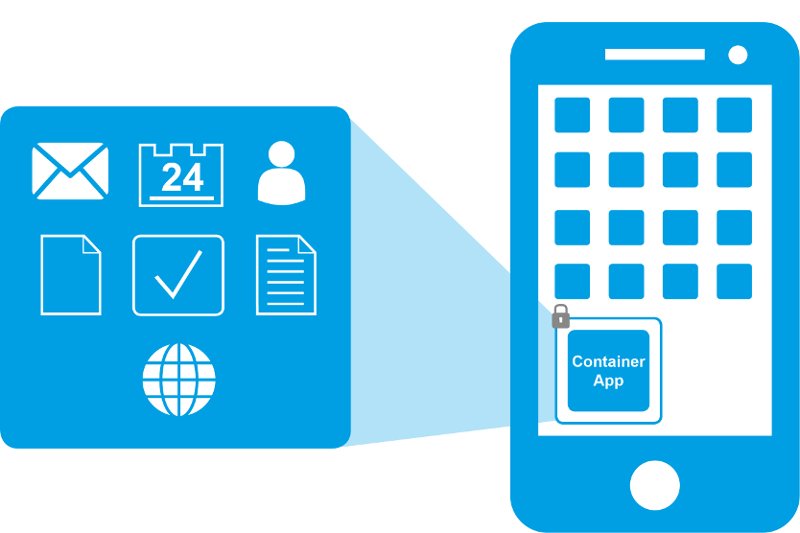

Technisch müssen Unternehmen und Behörden auf jedem mobilen Endgerät private und dienstliche Daten und Anwendungen strikt voneinander isolieren. Solche Container-Lösungen sind einfach zu implementieren und zu betreiben und garantieren die Sicherheit der Daten. Da die Daten in der Container-App verschlüsselt sind, ist ein Austausch von Daten, etwa durch Copy-and-paste, nicht möglich. Dienstliche Daten bleiben also im Dienstcontainer. Geht das Gerät verloren, kann die IT die Daten auch remote löschen. Die Sicherheitsmechanismen laufen in der Container-App intuitiv ab und beeinträchtigen die Mitarbeiter nicht.