Mehr Sicherheit mit logischen Subnetzen

Von Thomas Molkenbur, Leiter Entwicklung, devolo Business Solutions

VLAN ist das Kürzel für Virtual Local Area Network. VLANs verwendet man, um physikalische Layer-2-Netze aus Netzwerkkabeln, Switches und Wireless-Access-Points in logische Netze aufzutrennen. Das führt zu Einsparungen bei der Hardware und zu mehr Flexibilität und Übersicht bei der Konfiguration – auch wenn mancher Administrator von der besseren Übersicht nur schwer zu überzeugen ist. Das liegt dann meistens daran, dass er mit dem Thema nicht hinreichend vertraut ist.

Ein Switch mit mehreren VLANs

Beginnen wir mit einem einfachen Beispiel. VLANs sind eine Basiseigenschaft, die von jedem managebaren und auch von den günstigeren smart-managebaren Switches unterstützt wird. Wir möchten nun einen physikalischen Switch in mehrere logische Switches aufteilen.

Angenommen der Switch hat 48 Ports und wir benötigen eigentlich 6 Switches mit jeweils acht Ports, dann konfigurieren wir im Switch sechs VLANs mit unterschiedlichen VLAN-IDs. VLAN-IDs haben einen Wertebereich von 1 bis 4095. In der Praxis wird dieser Bereich oft logisch segmentiert, damit man eine bessere Übersicht bekommt und weil davon auszugehen ist, dass die anfänglich gewählten IDs im Laufe der Zeit um weitere ergänzt werden. In unserem Beispiel bekommt der Switch 1 die ID 10, Switch 2 die ID 20 usw. Meistens bieten Switches die Möglichkeit, dem VLAN auch gleich noch eine Bezeichnung zu geben.

Der Switch 1 soll die Ports 1 bis 8 umfassen, welche in der Konfiguration nun der VLAN-ID 10 zugeordnet und als „untagged“ konfiguriert werden. Genauso verfährt man mit den übrigen Switches 2 bis 6. – Was heißt jetzt „untagged“?

Schwarz auf Weiß

Dieser Beitrag erschien zuerst in unserer Magazinreihe „Kommunikation und Netze“. Einen Überblick mit Download-Links zu sämtlichen Einzelheften bekommen Sie online im Pressezentrum des MittelstandsWiki.

VLAN-Tags und VLAN-IDs

Ein VLAN-Tag ist eine Erweiterung des Ethernet-Headers um vier Oktette, die zwischen den MAC-Adressen und der Länge des Frames eingefügt werden. Die Bedeutung dieses Tags ist im VLAN-Standard IEEE 802.1q definiert. Er besteht im Wesentlichen aus einer zwei Oktette langen, fixen ID zur Erkennung, ob ein VLAN-Tag vorhanden ist oder nicht, der VLAN-Priorität und der bereits erwähnten VLAN-ID.

Ein Switch-Port, an dem ein nicht VLAN-fähiges Endgerät angeschlossen ist, muss ungetaggt konfiguriert werden, damit keine Frames mit VLAN-Tag an das Endgerät gesendet werden. Der Switch entfernt dann vor dem Senden das Tag und versieht im Gegenzug Frames, die vom Endgerät eingehen, beim Empfang mit dem entsprechenden Tag. Der Grund für diese Konfiguration ist, dass die allermeisten Endgeräte kein VLAN unterstützen. Ausnahmen sind häufig VoIP-Telefone und Server. Vor allem in Verbindung mit virtuellen Servern sind VLANs aber enorm attraktiv. Doch dazu später mehr.

Im Web-Interface des WiFi pro 1200e lassen sich VLAN und SSIDs übersichtlich konfigurieren. (Bild: devolo Business Solutions)

Wichtig ist: Innerhalb des Switches können Frames mit einer bestimmten VLAN-ID nur an Ports weitergeleitet werden, die ebenfalls Mitglied in genau diesem VLAN mit dieser ID sind.

Außerhalb des Switches sind in diesem Beispiel also niemals getaggte Frames unterwegs. Man bezeichnet solche VLANs als Port-based VLANs und die Ports, an denen nicht VLAN-fähige Endgeräte angeschlossen sind, als Edge-Ports.

VLAN über mehrere Switches hinweg

Interessanter und praxisnäher ist das nächste Beispiel: Jetzt sollen die virtuellen Switches aus dem ersten Beispiel auf einen weiteren managebaren Switch ausgeweitet werden, d.h. die Switches 1 bis 6 sollen Ports dazubekommen, die an einem anderen Switch sind.

Dazu verbindet man beide Switches mit einem Ethernet-Kabel. Ob es sich um ein elektrisches oder um ein optisches Kabel handelt, spielt dabei überhaupt keine Rolle. Die Verbindung zwischen den Switches nennt man Trunk und die Ports, an denen die Kabel angeschlossen sind, entsprechend Trunk-Ports. Oft verwendet man die hinteren Ports als Trunk-Ports.

Im Unterschied zum ersten Beispiel ist nun am ersten Switch ein weiteres VLAN-fähiges Gerät angeschlossen. In diesem zweiten Switch konfigurieren wir nun dieselben VLAN-IDs wie im ersten. Dann fügen wir die Trunk-Ports zu jedem der VLANs 10 bis 60 als tagged hinzu. Hier gibt es nun einen wichtigen Unterschied: Ein Port kann in maximal einem VLAN untagged sein, aber in beliebig vielen VLANs tagged. Auch beides gleichzeitig ist möglich.

Dieses Beispiel können wir beliebig ausbauen. Ein Switch kann zum Beispiel der Core-Switch sein, an dem Server, Access-Switches, eine Telefonanlage, die Firewall oder der Internet-Zugang angeschlossen sind, und der andere ein Access-Switch oder Etagenverteiler, an dem Desktop-Rechner, Kameras oder Telefone angeschlossen sind.

Thomas Molkenbur ist Leiter Entwicklung bei devolo Business Solutions und erarbeitet dort professionelle Netzwerklösungen für den gewerblichen Einsatz. Als Geschäftsbereich der devolo AG, die Weltmarktführer im Powerline-Segment ist, greift devolo Business Solutions auf eine einzigartige Expertise in der Entwicklung von innovativen Netzwerklösungen zurück. Im Fokus steht die Ergänzung und Erweiterung bestehender Infrastrukturen, um netzwerkbasierte Services drahtlos wie kabelgebunden im gesamten Unternehmen zur Verfügung zu stellen, hierbei können die Aachener Experten auch infrastrukturübergreifend Speziallösungen auf Projektbasis entwickeln. Die Produkte der Linie devolo dLAN pro (Powerline) ermöglichen eine flexible Netzwerkverbindung über die Bestandsverkabelung (Strom-, Koax- oder Zweidrahtleitungen) und sind auf professionelle Anwender abgestimmt. Wo die strukturierte Verkabelung an ihre Grenzen stößt, ergibt insbesondere die Kombination mit den Access Points der Reihe WiFi pro (WLAN) neue, innovative Connectivity-Lösungen.

devolo Business Solutions, devolo AG, Charlottenburger Allee 60, 52068 Aachen, Tel.: (0241) 18279277, business@devolo.de, www.devolo.de

Es gilt an dieser Stelle, sich vor Augen zu halten, wozu wir überhaupt verschiedene logische Switches benötigen und warum wir unser physikalisches LAN segmentieren. Es gibt mehrere Gründe dafür: Erstens schafft ein VLAN Sicherheit. Es verhindert den Zugriff auf sensible Daten der Buchhaltung durch Überlauf der MAC-Adresstabelle durch MAC-Spoofing und kann zum Beispiel das Produktiv- sauber vom Gästenetz trennen. Ein zweites Argument betrifft die Performance: Logische Netze verkleinern die Broadcast-Domäne, um die Anzahl der Broadcast-Pakete zu minimieren, und verhindern eine Überlastung von leistungsschwachen Endgeräten wie zum Beispiel VoIP-Telefonen. Ein dritter Vorteil liegt in den Möglichkeiten der Priorisierung: Mit VLANs können wir zum Beispiel leicht den Voice-Traffic trennen und ihm gegenüber dem Bulk-Traffic den Vorzug einräumen.

Internet-Zugriff für mehrere VLANs

Im dritten Beispiel kommt IP-Routing mit ins Spiel. Wenn wir LAN-Segmente mit VLANs voneinander trennen, dann können und sollen die Geräte aus verschiedenen LANs nicht miteinander kommunizieren. Dennoch sollen aber zum Beispiel mehrere VLANs denselben Internet-Zugang nutzen.

Wenn wir eine Firewall-Appliance besitzen, dann kann diese typischerweise ebenfalls mit getaggten VLANs umgehen. In diesem Fall gibt es einfach einen Trunk zur Appliance – und alle VLANs sind mit verschiedenen logischen Interfaces der Firewall verbunden. Über die Konfiguration der Firewall können wir dann gezielt bestimmten Datenverkehr zwischen den VLANs erlauben. Die Firewall fungiert hier als Router.

Falls wir keine dedizierte VLAN-fähige Firewall haben, dann ist es sinnvoll, einen Layer-3-Switch als Core-Switch zu verwenden. Dadurch sind wir in der Lage, durch Setzen von Routing-Einträgen den Datenverkehr zwischen einem oder mehreren virtuellen Switches zum VLAN für den Internet-Zugang und zurück zu leiten.

VoIP-Telefonie im VLAN

Das vierte Beispiel macht sich zunutze, dass man an einem Port gleichzeitig getaggte sowie ein ungetaggtes VLAN konfigurieren kann. Diese Konfiguration verwendet man zum Beispiel für Switch-Ports, die per PoE (Power over Ethernet) Telefone, Kameras und WLAN-Access-Points mit Strom versorgen können. Das ungetaggte VLAN ist für den Anschluss von Arbeitsplatzrechnern konfiguriert und das getaggte VLAN für die Verwendung von VoIP-Telefonen.

VoIP-Telefone booten und verbinden sich untagged mit dem Netzwerk. Sie beziehen eine temporäre IP-Adresse von dem DHCP-Server, der für die Arbeitsplatzrechner zuständig ist. Zusätzlich bekommt das Telefon die Information mit, auf welchem VLAN sich der Voice-Dienst befindet. Mit dieser Information startet das Telefon neu und verbindet sich nun getaggt mit dem Voice-VLAN.

WiFi-Access-Points sicher einbinden

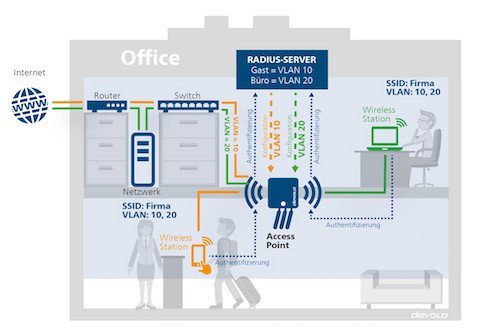

Das letzte Beispiel zeigt die Verwendung von VLANs in Verbindung mit Wireless-Access-Points. Der typische Anwendungsfall ist wohl der, dass man die Daten von Mitarbeitern und Gästen trennen will.

Ein physikalischer Business-AP kann mehrere SSIDs ausstrahlen, die den drahtlosen Zugang zu verschiedenen Netzen erlauben. Dabei wird jeder SSID ein VLAN zugewiesen, das vom AP getaggt zum Switch gesendet wird. (Die Konfiguration des Switches für diesen Anwendungsfall ist nun ja bekannt.)

Wenn aber, wie das im Enterprise-Umfeld normal ist, die Mitarbeiter in viele unterschiedliche VLAN-Netze aufgeteilt sind, dann steigt schnell die Anzahl der benötigten SSIDs. Und jede konfigurierte SSID führt dazu dass der Access Point Beacons mit einem Intervall von 100 ms aussendet. Das kann die Effizienz des WLAN-Kanals schnell verschlechtern. Man kann dagegensteuern, indem man die minimale Basisrate, mit der die Beacons gesendet werden, hochsetzt. Diese ist bei 2,4 GHz typischerweise auf nur 1 MBit/s konfiguriert. Ein Anheben auf mindestens 6 MBit/s ist eine gute Idee und senkt den Overhead durch die Beacons um den Faktor 6. Eine andere Möglichkeit besteht darin, das Beacon-Intervall selbst zu konfigurieren, was bei vielen APs möglich ist. Dabei sind aber Interoperabilitätsprobleme mit Clients nicht ganz auszuschließen.

Optimale Kontrolle und deutlich weniger Airtime-Last erzielt man, indem man nur eine einzige SSID verwendet und die Trennung durch dynamische VLANs mit RADIUS-basierter Enterprise-Sicherheit vornimmt. Bei APs wie den devolo-WiFi-pro-Modellen, die auf den geschäftlichen Einsatz ausgelegt sind, ist die VLAN-Einrichtung relativ unkompliziert. (Bild: devolo Business Solutions)

Wenn für die Authentifizierung der WiFi-Clients ohnehin Enterprise-Security nach 802.1x (RADIUS-Server) genutzt wird, dann bietet es sich an, überhaupt nur eine einzige SSID zu verwenden und stattdessen dynamisches VLAN im AP einzuschalten, was mit tauglichen Access Points für gewerbliche Ansprüche relativ einfach möglich ist. Dabei kommt die Information, in welchem VLAN sich ein Client befinden muss, vom RADIUS-Server. Um ein VLAN beim RADIUS-Server zu konfigurieren, werden folgende Parameter aus dem RFC 2868 genutzt: Tunnel-Type, Tunnel-Medium-Type und Tunnel-Private-Group-ID. Eine umfangreiche VLAN-Konfiguration im Wireless-Access-Point ist dann nicht mehr nötig.

VLAN in virtuellen Umgebungen

Zu guter Letzt sei noch erwähnt, dass es gute Praxis ist, für das Management aller Netzwerkgeräte (Switches, Router, Wireless-Access-Points) ein dediziertes VLAN zu verwenden. Dieses sollte man überall nur getaggt verwenden, damit ein Mitarbeiter mit einem Standardrechner sich nicht einfach per Ethernet mit einem Switch verbinden kann und Zugriff auf die Infrastruktur bekommt.

Zuvor wurde die besondere Rolle von virtuellen Servern in Verbindung mit VLANs erwähnt. Alle Virtualisierungslösungen bieten die Möglichkeit, den Host selbst wie einen virtuellen VLAN-fähigen Switch zu verwenden. Dabei werden die Ethernet-Interfaces der virtuellen Maschinen durch den Host den VLANs zugeordnet. So können auf einem physikalischen Host virtuelle Maschinen für verschiedene Abteilungen laufen, ohne dass eine Abteilung auf die Maschinen der anderen Abteilungen zugreifen kann.