Alarmmeldungen müssen ankommen

Ein wirksamer Schutz vor Cyber-Angriffen ist nur möglich, wenn die Bedrohungen und die eigene tatsächliche Gefährdungslage zumindest im Überblick bekannt sind, so das Bundesamt für Sicherheit in der Informationstechnik (BSI). Mit dem Register aktueller Cyber-Gefährdungen und -Angriffsformen will das BSI dabei helfen, dass Unternehmen und Institutionen den notwendigen Überblick über die aktuelle Sicherheitslage im Internet bekommen.

Für die Informationen über die eigene tatsächliche Sicherheitslage muss dagegen jedes Unternehmen selbst sorgen. Diese wichtige Aufgabe kann das BSI nicht übernehmen. Unterstützung bietet aber ein professionelles Log-Management-System.

Der Hacker steht im Protokoll

Ein Log-Management-System erfasst, analysiert, speichert und verwaltet die Protokolldaten der verschiedenen IT-Systeme in einem Unternehmen. Wie wichtig die Auswertung dieser-Daten für die IT-Sicherheit ist, zeigt z.B. eine Studie von Q1 Labs. Sie besagt, dass 41 % aller protokollierten Sicherheitsverstöße unentdeckt bleiben. Mit anderen Worten: Die kritischen Vorfälle werden durchaus aufgezeichnet und könnten durch eine entsprechende zeitnahe Auswertung ohne weiteres aufgespürt werden.

Aufzeichnen allein genügt nicht

Wie die siebte jährliche SANS Log Management Studie klarstellt (die es zum Download als PDF gibt), fehlt es nicht etwa an der Protokollierung selbst. 89 % der Unternehmen sammeln Protokolle, um die Sicherheit zu erhöhen, die Forensik zu verbessern oder die Einhaltung von Compliance-Richtlinien zu unterstützen. Doch bei der Sammlung bleiben viele stehen – oder aber sie stoßen auf eines der zentralen Probleme des Log-Managements:

- Es gibt viele verschiedene IT-Systeme und damit Schnittstellen, die in das Log-Management einbezogen werden müssen.

- Die Formate der Protokolle sind unterschiedlich.

- Die Inhalte der Protokolle sind verschieden.

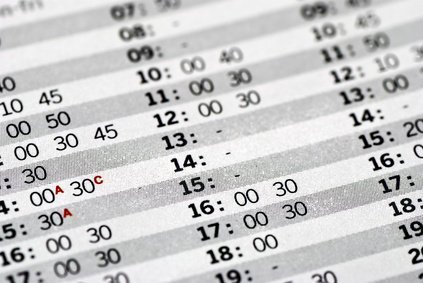

- Die Zeitpunkte (Zeitstempel) in den Protokollen stimmen nicht überein.

Taugliche Log-Management-Lösungen

Es macht natürlich keinen Sinn, die Protokolle der verschiedenen IT-Systeme anzuhäufen und sie dann nicht auszuwerten, weil die Formate, Inhalte und Zeitpunkte nicht einheitlich sind. Das sind zweifellos Schwierigkeiten, die sich aber lösen lassen.

So gibt es eine Vielzahl an speziellen Log-Management-Lösungen auf dem Markt, z.B. von Alert Logic, Balabit, GFI, Loglogic und Tripwire, um nur einige zu nennen. Bei der zunehmenden Bedrohung der IT-Systeme und angesichts des Wertes, den eine funktionierende IT für die laufende Arbeit hat, ist es die Mühe wert, sich die verschiedenen Angebote anzusehen. Dann kann man dem eigenen Bedarf entsprechend eine Lösung wählen, um das Protokolldickicht zu durchforsten und der IT-Sicherheit eine Schneise zu schlagen.

Mit Auswertung in Echtzeit

Natürlich muss das Log-Management der Wahl die von Ihnen eingesetzten IT-Systeme unterstützen, also deren Schnittstellen und Formate verstehen. Auch eine Funktion zur Synchronisierung der Protokolldaten sollte nicht fehlen.

Doch eine gute Lösung bietet Ihnen mehr als eine einheitliche, verdichtete Sammlung an protokollierten, sicherheitsrelevanten Ereignissen. Sie hilft Ihnen dabei, die protokollierten und analysierten Daten zur aktiven Abwehr zu verwenden und die rechtlichen Vorgaben zu beachten:

- Die Auswertung der Protokolldaten erfolgt sofort nach der Datensammlung (Echtzeitanalyse).

- Definierte Personen werden sofort über verdächtige Ereignisse informiert (konfigurierbare Warnmeldungen, z.B. per SMS an die Administratoren).

- Die Protokolldaten werden automatisch archiviert; das Log-Management-System erinnert ebenso an die fristgerechte Löschung.

- Die Protokolldaten werden verschlüsselt abgelegt und gegen unberechtigte Zugriffe geschützt.

- Die archivierten Protokolle werden manipulationssicher verwahrt, um die Beweiskraft zu erhalten.

Fazit: Augen auf im Datenverkehr!

So unbeliebt die Aufgabe des Protokollierens auch ist, wenn sich alle zur Sitzung zusammenfinden – Protokolle haben eine zentrale Bedeutung, auch und gerade für die IT-Sicherheit. Sorgen Sie dafür, dass es den Sicherheitsprotokollen anders ergeht als vielen Sitzungsmitschriften: Sie müssen beachtet, ausgewertet und berücksichtigt werden! Nicht ohne Grund gehören Protokollierung und Protokollanalyse zu den zentralen Forderungen in Compliance-Vorgaben.

Oliver Schonschek bewertet als News Analyst auf MittelstandsWiki.de aktuelle Vorfälle und Entwicklungen. Der Fokus liegt auf den wirtschaftlichen Aspekten von Datenschutz und IT-Sicherheit aus dem Blickwinkel des Mittelstands. Er ist Herausgeber und Fachautor zahlreicher Fachpublikationen, insbesondere in seinem Spezialgebiet Datenschutz und Datensicherheit.

Oliver Schonschek, Tel.: 02603-936116, www.schonschek.de